Mac OS X също се нуждае от антивирусна защита

"...е да, ама за Mac няма вируси!" - често срещан коментар от новите собственици на Mac, които не са навътре в компютърните науки и информационната сигурност.Въпреки, че OS X е една от най-надеждните операционни системи, това не означава, че няма риск от мрежови атаки, заразяване с троянски коне, шпионски софтуер и т.н.Никоя операционна система не е 100% сигурна.Нещо повече, malware-a (общо название за зловреден код, включващо в себе си: троянски коне, вируси, шпионски софтуер, т.н. adware, червеи и др.) за Mac нараства с всеки изминал ден, а векторите на атака стават все по-разнообразни.

Нека проследим как се развива във времето зловредния код за OS X:

2004

Amphimix (MP3Concept)

Първият признат вирус за OS X

Първият Mac вирус е създаден просто с идеята да докаже, че за Mac може да има вируси изобщо. Бил е маскиран като MP3 файл.

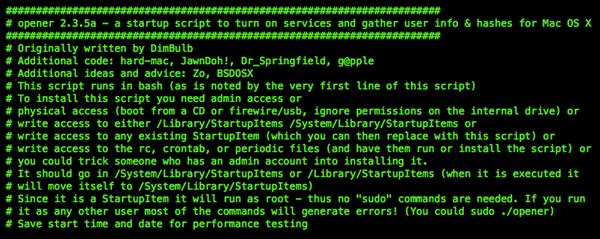

Opener (Renepo)

Вече и в реалния свят

Shell скрипт със заден вход и шпионски софтуер

Това е бил истински shell скрипт, който е успял да излезе извън изследователските лаборатории.

2006

Leap

Първият истински OS X червей

Появява се в началото на 2006 г. и привлича огромно медийно внимание. Използва графична икона, за да маскира Unix изпълним файл като JPEG картинка, която би трябвало да представлява скрийншоти от най-новото поколение на операционната система Leopard Mac OS X 10.5. Разпространява се през чат клиента iChat чрез файла latestpics.tgz.

2007

Jahlav (RSPlug)

Променя DNS настройки

Семейството на зловредните кодове, променящи DNS настройките на засегнатите машини, включва OSX/Jahlav, OSX/DNSchanger, OSX/Puper, OSX/RSPlug (и техните вариации).

2008

iMunizator

Фалшиво антивирусно приложение

Познат още като OSX/Imunisator, Troj/MacSwp-B, OSX_MACSWEEP.B, OSX/AngeloScan, този вирус е открит в края на март 2008 г. iMunizator е пренаправен OSX/MacSweep (или MacSweeper), или просто фалшива антивирусна програма.

Tored

Червей, разпространяващ се чрез имейл

Този червей е открит през 2009 г. и е наречен Mac/Tored.AA. Името е модификация на оригиналното име, открито в бинарния файл, което е OSX.Raedbot. Този червей се разпространява през имейл, разпращан през собствен SMTP енджин.

2010

Hovdy

Шпионин, събиращ информация

Семейството вируси OSX/Hovdy всъщност е комплект скриптове, създадени с цел събирането на максимално много информация от заразения компютър и изпращането й на създателя на вируса.

HellRTS (HellRaiser)

Крадящ информация троянец с възможности за дистанционно управление

Този троянец може да бъде управляван дистанционно. Опитва да се изпраща крадена информация (включително файлове и скрийншоти) на отдалечена машина, използвайки HTTP, FTP и SMTP.

OpinionSpy

Шпионски софтуер с възможности за отдалечено управление

Първите съобщения за този вирус датират от началото на юни 2010 г. Те са асоциирани със софтуер, наричащ се PermissionResearch или PremierOpinion.

BlackHole (darkComet, MusMinim)

Мултифункционален троянец

Това средство за отдалечен достъп (от английски - RAT или Remote Access Tool) влиза в светлините на прожекторите в началото на 2011 г. Авторът му го описва като бета версия.

2011

MacDefender

Първият значим Mac зловреден код

Този фалшив антивирусен софтуер се подвизава още с имената MacProtector, MacDetector, MacSecurity, Apple Security Center, MacGuard, и MacShield. Първата му поява е през май 2012 г. Той е считан за най-разпространения вирус за Mac до ден днешен.

Olyx

Свалящ вируси вирус

Този вирус позволява отдалечен достъп и контрол до заразената машина, което включва получаването на данни и инструкции за работата на компютъра директно чрез интернет или чрез връзка с команден сървър - досущ като в бот мрежа.

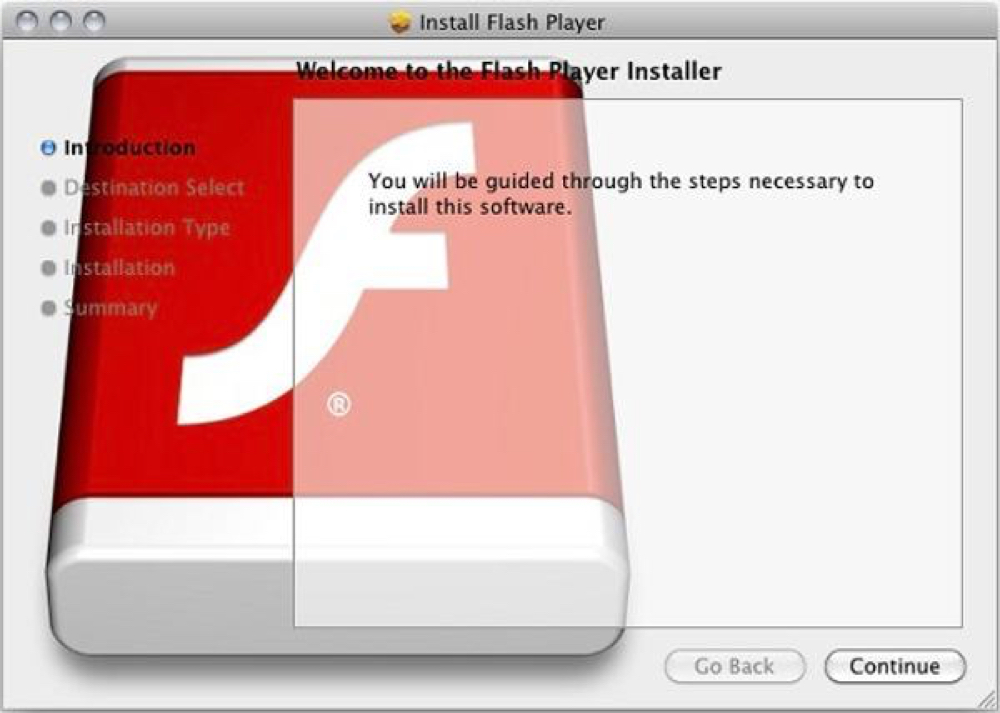

Flashback

Най-голямата Mac ботмрежа до момента

OSX/Flashback.A е троянец, който се опитва да свали други вируси от интернет. Междувременно Flashback е най-голямата позната до момента ботмрежа. Атаката на Flashback използва социално инженерство, за да прилъже потребителя да свали и инсталира софтуер.

Devilrobber (Miner)

Генериращ пари шпионски софтуер, използващ торенти за разпространение

Този вирус се разпространява скрит в копия на GraphicConverter - напълно легитимно приложение за обработка на изображения. Заразените копия обаче са разпространявани през торент тракери като Pirate Bay. Подобно на други Mac троянци, програмата се терминира при засичане на Little Snitch. В противен случай тя се стартира при всеки рестарт на системата.

Tsunami (Kaiten)

Контролиран през IRC вирус

Това е контролиран през IRC вирус, който остава незабележим за потребителя (категория, позната още като backdoor). Той превръща заразената машина в бот за Distributed Denial of Service (или DDoS) атаки. Съдържа кодиран лист IRC сървъри и канали, към които се опитва да се свърже.

Sabpab

Невидим троянец, позволяващ отдалечен контрол

Този троянец работи невидимо за системата. Той може да бъде контролиран дистанционно и разчита за информация и команди на отдалечен сървър или интернет, използвайки HTTP, за да се свърже с кодиран в изходния му код URL адрес. Вирусът, подобно на Flashback варианта, използва пробойната CVE-2012-0507.

2013

Yontoo

Adware и за Mac? О,да

Фалшив плъгин за браузър, който визуализира реклама на различни уебсайтове и може да пренасочва уеб трафик към потенциално опасни сайтове. Засичан от ESET като OSX/Adware.Yontoo.

Minesteal или Minesweep

Троянец срещу геймъри на Windows и Mac

Подобен на предназначения за Windows Win32/PSW.OnlineGamesfamily, Java/Spy.Minesteal е заплаха, насочена срещу онлайн геймъри.

OSX/Fucobha (Icefog)

Шпионин с ясна цел

„Шпионин“, използван за таргетирани атаки срещу азиатски корпорации и правителства. OSX версията му е използвана предимно в Източна Азия. Windows троянците от семейството също са били използвани при атаките, които от своя страна са били изключително прецизно насочени.

2014

OSX/LaoShu

Троянец с интересен подход към разпространението си

OSX/LaoShu.A се разпространява чрез фалшиви имейли от FedEx, които уведомяват „получателя“ (жертвата) за „пратка“, която не е получила. Потребителят е прилъган да кликне на линк за повече информация. Въпреки че линкът в имейла е към PDF документ на легитимно изглеждащ домейн на FedEx, кликът върху него пренасочва потребителя към приложение, намиращо се на сървър на създателите на вируса.

OSX/Appetite (Mask, Careto)

Още един кибер шпионин

OSX/Appetite е Mac OS X компонентът, използван в целенасочени атаки срещу множество правителствени, дипломатически, корпоративни и други цели.

OSX/CoinThief

Крадец на Bitcoin и още нещо

CoinThief е зловреден код, който е създаден с идеята да краде биткойни (виртуална валута, която позволява да бъде обърната в реална такава) от жертвата.

2015

Компанията за сигурност Bit9 + Carbon Black ( източник http://bit9.com ) пусна доклад според който, тази година е открит повече зловреден софтуер за OS X, отколкото през последните пет години, взети заедно. Това до голяма степен се дължи на нарасващата популярност на Apple, чийто пазарен дял в общите продажби на настолни компютри вече е около 17 процента, което прави OS X по-интересна за хакерите.

В доклада се посочва, че са намерени 948 уникални образци на злонамерен софтуер през тази година в сравнение с едва 180 между 2010 и миналата година. Въпреки, че увеличението е голямo, зловредният код не е много сложен и е лесно да се премахне, твърдят експерти по сигурността.

Повече от половината от този зловреден софтуер е adware насочен към натрапването на реклами. Също така, заразяването става най-вече в следствие на лош избор на потребителите, като например сваляне на съмнителен софтуер.

През последните няколко години, включително и в най-новата версия на OS X, El Capitan, от Apple подобряват ключови части от операционната система, за да я направят много по-трудна за внедряване на измамен код. И все пак, дори и за компания с ресурси като Apple, са възможни пропуски в софтуера които биха могли да предоставят възможности . OS X привлича все повече вниманието на високо квалифицирани експерти по сигурността, които са намерили начини да заобиколят някои от последните защити.

Да надхитриш Gatekeeper

Патрик Уордъл, директор на научни изследвания с компанията Synack, подробно изучава Gatekeeper - ключовата защита на Apple в предотвратяването на някои видове приложения от инсталиране.

Gatekeeper е въведена през 2012 г. и проверява дали приложенията имат електронен подпис и блокира тези, които нямат одобрение от Apple.

В началото на тази година Уордъл намери начин да заобиколи Gatekeeper, но от Apple “закърпили” въпроса. След няколко дни, той отново успял да преодолее Gatekeeper.

"Вместо да закърпят проблема глобално, те са покриха това, което е абсолютният минимум", заявил Уордъл. Последните му резултати са били представени по време на конференцията за сигурност на Virus Bulletin в Прага, а Apple е бил уведомен. Уордъл разговаря с екипа по сигурността на Apple редовно за бъгове които намира в OS X.

Заключване на ядро на OS X

Apple представи нова защита в OS X El Capitan наречена System Integrity Protection (SIP), което прави много по-трудно за хакерите да се доберат до важни OS файлове.

SIP блокира най-мощният вид достъп до операционната система, известнен като "root" . Този достъп обикновено е ограничен само от парола поставена от потребителя, който има администраторски права. Ако тази парола е компрометирана, атакуващият с “root” достъп може да изключи другите защити на сигурността, което представляват голям риск. SIP значително намалява възможността за хакерите да сложат нещо дълбоко вкоренено в OS X, но не я прави невъзможна!

Все повече внимание върху кода

Друг интересен факт за OS X тази година е, че около четири пъти повече софтуерни уязвими места са били разкрити, отколкото през последните години. Списъкът показва, че 276 уязвими места са били открити тази година, което е около четири пъти по-високо от средния брой намерени годишно през последните 15 години.

Все повече и повече специалисти са фокусирани върху това как да се заобиколят механизмите за сигурност или как да получат код за отдалечен достъп. Хакерите също изглеждат по-мотивирани да търсят уязвими места в OS X. В три от случаите тази година, злонамерен софтуер или рекламен софтуер, са пробили системата.

Обикновенно зловредения софтуер и adware програмите разчитат да излъжат потребителите да ги инсталират сами, вместо да използва уязвими места в системата. Според Уордъл обаче, от Apple са оправили повече от 100 бъга в сигурността в El Capitan до момента, което означава, че има вероятност да са останали и други възможности за злонамерения софтуер.

Как да се защитим?

Напите препоръки са да не разчитате на безплатните решения!Ако все пак сте решили да не давате пари и за вас сигурнсността и личните ви данни не са от голямо значение, но искате да инсталирате антивирусна програма, съветваме ви да инсталирате Avira за Mac.

Ако личните ви данни, пароли, снимки и файлове са ценни за вас и не искате да бъдете шпионирани ще ви препоръчаме няколко решения за това.На пазара големите имена в информационната сигурност специално за Mac са: McAfee, ESET, Intego, Kaspersky и Symantec.Това са софтуерните компании, които от години правят антивирусен софтуер за Mac.Направихме различни тестове и може да се каже, че от всички тях се спряхме на 2 кандидата, които покриват нашите изисквания.Intego Internet Security X8 и ESET CyberSecurity Pro.Причината, поради която Symantec и McAfee отпаднаха, е че работата им на Mac оказва осезаемо влияние на производителността.Интересен претендент е и Kaspersky Internet Securtiy за Mac - засича опити за мрежови атаки като сканиране на портове и други и извежда съобщения за тях, нещо, което не се наблюдава при нито един от останалите претенденти.Въпреки това Kaspersky ни губи с това, че бави изключително много работата на компютъра, а освен това по време на инсталацията излезна грешка за несъвместими файлове с OS X El Capitan.

Работата на нашите фаворити ESET Cyber Security Pro и Intego Internet Security X8 беше безупречна като в залавянето на зловреден код, така и в неосезаемото си присъствие на компютъра.

0 Коментари